Revue de presse sur la sécurité de l'informatique et des systèmes d'information

- 16.05.2018 - Conférence « CYBER DEFENCE PLEDGE »

L’OTAN fait face aux risques numériques - 11.05.2018 - La cybersécurité, un critère de satisfaction client qui pourrait bien booster les revenus des distributeurs

- 24.04.2018 - Piratage massif de données personnelles : une amende de 35 millions de dollars pour Altaba

- 27.03.2018 - « Cybercasses » d’un milliard d’euros dans des banques : le cerveau présumé arrêté en Espagne

- 10.02.2018 - Cyber-attaque sur les JO 2018 ?

- 17.10.2017 - Piratage informatique, l'enjeu des entreprises sensibles

- 04.10.2017 - La France et la cybersécurité

- 03.10.2017 - Le piratage d’Equifax dû à une faille informatique non corrigée

- 17.07.2017 - Une cyberattaque massive pourrait coûter plus de 50 milliards de dollars

- 27.06.2017 - Ransomware : nouvelle attaque informatique d’ampleur visant les entreprises en Europe

- 16.06.2017 - Intrusion, Hacking et Pare-feu. Vade Secure bloque 300 000 mails véhiculant le trojan Trickbot

- 16.06.2017 - Il détourne 195 000 euros en piratant des box SFR

- 09.06.2017 - 73% des grandes entreprises seraient incapables d’identifier et de protéger leurs actifs

- 13.05.2017 - Cyberattaque mondiale : comment vous protéger contre les logiciels de racket numérique

- 13.05.2017 - Une cyberattaque massive bloque des ordinateurs dans des dizaines de pays

- 12.05.2017 - Une attaque informatique de portée mondiale crée la panique

Conférence « CYBER DEFENCE PLEDGE » – L’OTAN fait face aux risques numériques

ANSII | 16.05.2018 | ssi.gouv.fr

Ce colloque fait suite à l’annonce de la ministre des Armées Florence Parly d’accueillir le premier colloque « Cyber Defence Pledge » à Paris. Cet événement revient sur l’action menée par les alliés dans le cadre du « Cyber Defence Pledge » et sur leur engagement en faveur de la cyberdéfense.

QU’EST-CE QUE LE « CYBER DEFENCE PLEDGE » DE L’OTAN

Avec le « Cyber Defence Pledge », les pays de l’Alliance du Conseil de l’Atlantique nord se sont collectivement engagés à renforcer et améliorer leurs moyens de cyberdéfense pour leurs infrastructures et leurs réseaux nationaux.

Une démarche qui, conjuguée à l’adaptation des capacités de cyberdéfense de l’OTAN, renforce le dispositif de cyberdéfense et la résilience globale de l’Alliance.Il prévoit notamment le développement des moyens de défense des infrastructures et des réseaux nationaux, mais aussi l’amélioration et le partage des compétences et des connaissances ainsi que l’engagement pour la formation et les entraînements en matière de cyberdéfense.

Afin de suivre les progrès relatifs à ces engagements, les États se livrent à un compte rendu lors d’un cycle d’évaluation annuel.

LE PREMIER COLLOQUE DE CYBERDÉFENSE DE L’OTAN

L’organisation du premier colloque dans le cadre du « Cyber Defence Pledge » en France est une initiative qui rappelle que le défi permanent de la cybersécurité ne peut être relevé que collectivement.

L’engagement des Alliés au « Cyber Defense Pledge » est pris au plus haut niveau. Il traduit la prise en compte des enjeux stratégiques du numérique.

Guillaume Poupard, directeur général de l’ANSSI, est intervenu à ce titre pour revenir sur les ambitions et les enjeux de cette coopération au sein de l’OTAN.

Le cycle d’évaluation est ainsi l’occasion de faire le point sur les actions et les avancées des États. Il incite à une juste ambition en matière de cyberdéfense, mais doit aussi encourager à la vigilance.

Pleinement engagée dans la démarche d’évaluation du « Pledge », la France a insisté sur l’importance de cette initiative pour le partage et la valorisation des savoir-faire nationaux et des outils capacitaires.

À cette occasion, l’ANSSI s’est attardée sur la nécessité d’appliquer les bonnes pratiques de l’hygiène informatique, qui s’accompagne nécessairement d’une démarche de sensibilisation à la sécurité du numérique.

L’occasion de rappeler, une fois encore, que pour la France, la maîtrise du risque cyber reste une priorité, à l’heure ou la meilleure défense face à la menace, reste la défense.

La cybersécurité, un critère de satisfaction client qui pourrait bien booster les revenus des distributeurs

L'usine digitale | 11.05.2018 | Par Victoire Saugnac

Le Digital Transformation Institute de Capgemini vient de publier un rapport mettant en évidence les bénéfices de solides mesures de cybersécurité pour les enseignes en ligne.

D’après le rapport du 9 mai 2018 du Digital Transformation Institute de Capgemini, la cybersécurité est devenue un nouveau critère de satisfaction des consommateurs, présentant du même coup un potentiel avantage concurrentiel pour les boutiques en ligne.

La cybersécurité, un critère de consommation dominant

L’étude a été effectuée sur plus de 6 000 consommateurs, et 200 dirigeants de la distribution. Le sondage révèle qu’aujourd’hui, 77% des consommateurs considèrent la cybersécurité et la protection des données comme un critère déterminant pour choisir leur distributeur, juste derrière la qualité et la disponibilité des produits recherchés. La cybersécurité est privilégiée à la course au prix le plus bas, ou encore la réputation du distributeur.

Le rapport de Capgemini rappelle qu’entre 2015 et 2017, 40% des entreprises de distribution avaient été victimes d’une cyberattaque compromettant la sécurité des données financières de leurs clients. Or, seulement 21% de ces derniers ont eu connaissance des faits. Aujourd’hui de plus en plus informés, les consommateurs sont désormais 70% à vouloir avoir la certitude que leurs données financières et personnelles sont protégées. Néanmoins ils ne sont pas toujours satisfaits car seulement 44% des distributeurs à ce jour donnent des informations sur leur politique de confidentialité.

L'ouverture d'un nouvel avantage concurrentiel

Ce manque de rigueur de la part de certains distributeurs pourraient bien leur coûter des consommateurs... et de l'argent. Toujours d'après le rapport, la mise en place de solides mesures de cybersécurité a en effet pu permettre d'augmenter la satisfaction client de 13% en moyenne au niveau international (11% en France). Ce progrès se traduit directement en bénéfices financiers pour les distributeurs.

Au total 40% des consommateurs seraient prêts à augmenter de 20% leurs dépenses pour être assurés de la protection de leurs données, en étant informés de l’utilisation précise de celles-ci par le distributeur, avec des technologies de pointe. Au total : les distributeurs adoptant des solutions de cybersécurité pourraient augmenter leurs revenus annuels de 5,4% en suivant certains protocoles de sécurité.

Piratage massif de données personnelles : une amende de 35 millions de dollars pour Altaba(ex-Yahoo !)

Le Monde.fr avec AFP|24.04.2018|Entreprises

Le gendarme américain de la Bourse a infligé à Altaba, ex-Yahoo !, une amende de 35 millions de dollars pour avoir dissimulé jusqu’en 2016 un piratage massif de données personnelles d’utilisateurs remontant à 2014, a annoncé la Securities and Exchange Commission (SEC) , mardi 24 avril.

« L’entité anciennement connue sous le nom de Yahoo! a accepté de payer une amende de 35 millions de dollars pour solder les accusations selon lesquelles elle a trompé les investisseurs en ne révélant pas l’un des plus gros piratages de données, qui a permis à des pirates de voler les données personnelles liées à des centaines de millions de comptes. »

Selon la SEC, Yahoo! a su dès les premiers jours suivant le piratage fin 2014 que des hackeurs russes avaient volé des noms, adresses e-mails, numéros de téléphone, dates de naissance, mots de passe, etc. Pour autant, le groupe « n’a pas enquêté convenablement sur les circonstances du piratage » et ne l’a pas rendu public avant 2016. Dans l’intervalle, le groupe n’a jamais mentionné cet incident dans les documents destinés à la SEC et aux investisseurs, détaille encore l’organisme, qui précise que son enquête se poursuit.

« Cybercasses » d’un milliard d’euros dans des banques : le cerveau présumé arrêté en Espagne

LE MONDE | 27.03.2018 |PIXELS

Avec son équipe, ils avaient réussi à dérober plus d’un milliard d’euros. Denis K., le chef d’un groupe de pirates informatiques à l’origine d’une série de vols d’une ampleur inédite dans des institutions financières, a été arrêté en Espagne, a annoncé lundi 26 mars Europol, l’agence européenne de lutte contre la criminalité. Selon la police espagnole, il est de nationalité ukrainienne mais aurait dirigé les opérations depuis l’Espagne.

En tout, une centaine d’établissements bancaires situés dans 40 pays (principalement la Russie, l’Ukraine, la Biélorussie, l’Azerbaïdjan, le Kazakhstan et Taïwan) avaient été la cible du groupe, expert en développement de virus informatiques. Constitué selon la police espagnole de Denis K. et de trois complices russes et ukrainiens, il avait débuté ses opérations en 2013 avec le virus Anunak. Il avait ensuite développé la même année une version plus sophistiquée de cet outil : Carbanak.Carbanak a été utilisé jusqu’en 2016, explique Europol. Puis, le groupe de pirates a « concentré ses efforts » sur l’élaboration d’un troisième virus, « encore plus sophistiqué », du nom de Cobalt. La police espagnole assure que ce dernier a été utilisé encore récemment, au premier trimestre de 2017, notamment à Madrid.

Gérôme Billois, expert en cybersécurité au sein du cabinet de conseil Wavestone, estime que la série d’attaques, dévoilée par l’éditeur d’antivirus Kaspersky en 2015, a marqué « un véritable changement de dimension dans le domaine des attaques informatiques » :

« On était plutôt habitués à ce que les pirates s’attaquent au site de la banque ou à ses clients pour ensuite pirater leurs comptes personnels. Là, pour la première fois, un groupe s’attaquait au système interne de ces institutions, et en profondeur. De plus, techniquement, les attaques étaient assez incroyables. »

Un changement de braquet que soulignait dès février 2015 Anton Shingarev, de Kaspersky, interrogé par Le Monde :

« On assiste à une augmentation du niveau de sophistication des attaques purement criminelles. Dans le passé, seuls des gouvernements étaient capables de faire ça. »

Lire aussi : Une attaque informatique a permis de dérober 300 millions de dollars à des banques

Des mails piégés pour appâts

Le mode opératoire était identique avec les trois virus. Les voleurs envoyaient à des employés de banque des e-mails piégés contenant une pièce jointe malveillante afin de prendre le contrôle de leurs ordinateurs. De là, il leur était possible d’accéder au réseau interne de l’établissement.

En contrôlant à distance les distributeurs de billets, les pirates étaient capables de les faire expulser des liasses de billets que des complices, dépêchés à proximité, n’avaient plus qu’à récupérer.

Selon la police espagnole, ces « mules » avaient été recrutées auprès d’autres organisations criminelles à travers le monde. Elles transféraient l’argent à Denis K. et ses complices, qui le transformaient en monnaie virtuelle, puis l’utilisaient via des cartes prépayées.

Des comptes personnels manipulés.

Le groupe n’avait pas seulement recours aux distributeurs de billets. Une fois à l’intérieur du réseau interne des banques, ils transféraient des comptes depuis la banque victime vers leurs propres comptes bancaires. Ses membres ont aussi réussi à manipuler des comptes existants, comme l’explique Gérôme Billois :

« Ils prenaient le compte de monsieur X., y ajoutaient 3 000 euros de manière tout à fait artificielle, puis retiraient ces 3 000 euros. Au départ purement virtuel, cet argent devenait réel et pouvait être récupéré dès lors qu’il figurait dans le solde d’un compte. Tout ceci fonctionnait très bien car les pirates informatiques avaient réussi à mettre au point un outil qui effaçait toute trace de leurs transactions. »

L’enquête qui a conduit à l’arrestation de Denis K. a été conduite par la police nationale espagnole avec l’aide d’Europol, du FBI américain, des autorités roumaines, moldaves, biélorusses et taïwanaises, ainsi que de plusieurs entreprises privées. Ouverte début 2015, elle a permis d’estimer le montant total des vols : plus d’un milliard d’euros au total. Un montant rarissime.

Le domicile de Denis K. a été perquisitionné. La police espagnole dit y avoir trouvé du matériel informatique, des bijoux, des voitures haut de gamme, ainsi que des traces de plusieurs comptes bancaires. Le cerveau présumé et son équipe étaient, d’après les forces de l’ordre, en train de mettre au point un nouveau virus informatique.

Cyber-attaque sur les JO 2018

lefigaro|10.02.2018|Par Jean-Julien Ezvan

Vendredi, stade olympique. Le froid mord mais il n’est pas la cause du bug informatique qui prive le secteur de wifi. Pas plus que l’utilisation liée à a couverture d’un événement planétaire. La porte-parole du comité d’organisation des JO de Pyeongchang, Nancy Park, a, ce samedi, éclairé en indiquant que le ministère de la Défense nationale et un équipe attachée à la cybersécurité enquêtaient à propos d'une panne survenue vendredi soir. Un problème surprenant en Corée du Sud, pays produisant quelques-unes des technologies les plus sophistiquées au monde.

Nancy Park a indiqué que la cérémonie d'ouverture n'avait pas été affectée par cet événement que tout était pratiquement revenu à la normale 15 heures après que les problèmes ont été découverts. Elle a précisé qu'il y avait eu un problème avec les systèmes informatiques internes. L'agence de presse sud-coréenne Yonhap a rapporté que les serveurs avaient été fermés afin d'éviter d'endommager les systèmes techniques, ce qui a causé des problèmes avec le site web des Jeux de PyeongChang.

Pas d'impact sur la 1ère journée de compétition.

Nancy Park a toutefois refusé de qualifier ces problèmes de cyber-attaque. La porte-parole a dit que la panne avait uniquement affecté les systèmes «non essentiels» et qu'elle n'avait pas eu d'impact sur la première journée de compétition, ni «affecté la sécurité des athlètes et des spectateurs. Toutes les compétions vont se poursuivre comme cela a été prévu. Les système fonctionnent au niveau espéré. Nos partenaires technologiques et nos équipes expérimentées travaillent à l’entretien des systèmes. Nous travaillons actuellement sur les causes de la panne et donnerons de plus amples détails ultérieurement.»

En octobre dernier, des chercheurs de l'université de Californie avaient dans un document publié quatre mois avant les JO d'hiver de PyeongChang en Corée du Sud, avancé que les cyber-attaques ayant perturbé l'élection américaine de 2016 devaient servir d'avertissement sur l'impact que pourraient avoir de telles attaques. Et de citer comme cible potentielle… les JO.

Piratage informatique, l'enjeu des entreprises sensibles

lefigaro| 17/10/2016| Par Lucie Ronfaut

L'obligation de renforcer la sécurisation des systèmes de plus de 200 «opérateurs d'importance vitale» intervient dans une période tendue en matière d'attaques informatiques.

Les plans d'une centrale nucléaire volés. Une station d'épuration inopérante à cause d'une attaque informatique.Des documents confidentiels d'un tribunal piratés. Ces scénarios catastrophes paraissent peu probables, mais sont pris très au sérieux par le gouvernement, notamment dans le cadre d'une menace terroriste accrue. En France, plus de 200 «opérateurs d'importance vitale» (OIV) sont désormais tenus légalement de renforcer la sécurité de leurs systèmes d'information, afin de se protéger d'éventuelles ...

La France et la cybersécurité

diplomatie.gouv| 04.10.2017| France Diplomatie

Le dispositif national de la France en matière de cybersécurité est fondé sur deux textes essentiels : le Livre blanc sur la sécurité et la défense nationale de 2013 d’une part, et la Stratégie nationale pour la sécurité du numérique de 2015 d’autre part.

Cette Stratégie, destinée à accompagner la transition numérique de la société française, répond aux nouveaux enjeux nés des évolutions des usages numériques et des menaces qui y sont liées avec cinq objectifs :

Garantir la souveraineté nationale ;

Apporter une réponse forte contre les actes de cybermalveillance ;

Informer le grand public ;

Faire de la sécurité numérique un avantage concurrentiel pour les entreprises françaises ;

Renforcer la voix de la France à l’international.

Avec la Stratégie nationale pour la sécurité du numérique, l’Etat s’engage au bénéfice de la sécurité des systèmes d’information pour aller, par une réponse collective, vers la confiance numérique propice à la stabilité de l’État, au développement économique et à la protection des citoyens.

Aux niveaux techniques et opérationnels, divers acteurs contribuent à l’efficacité de ce dispositif :

Créée en 2009, l’Agence nationale de sécurité des systèmes d’information (ANSSI) est l’autorité nationale en matière de cybersécurité. Véritable « pompier » du cyberespace français, elle est chargée de la prévention (y compris en matière normative) et de la réaction aux incidents informatiques visant les institutions sensibles. Elle organise par ailleurs des exercices de gestion de crises au niveau national. L’ANSSI embauche aujourd’hui plus de 500 personnes et continue de croître.

Le ministère de la Défense a la double mission d’assurer la protection des réseaux qui sous-tendent son action et d’intégrer le combat numérique au cœur des opérations militaires. Afin de consolider l’action du ministère dans ce domaine, un commandement de cyberdéfense (COMCYBER), placé sous les ordres du Chef d’Etat-Major des Armées, a été créé début 2017.

Le ministère de l’Intérieur a pour mission de lutter contre toutes les formes de cybercriminalité, visant les institutions et les intérêts nationaux, les acteurs économiques et les collectivités publiques, et les particuliers. Il mobilise à cette fin les services centraux spécialisés et les réseaux territoriaux des directions générales de la police nationale, de la gendarmerie nationale et de la sécurité intérieure. Ceux-ci sont chargés des enquêtes visant à identifier les auteurs d’actes de cybermalveillance et à les déférer à la justice. Ces services contribuent en outre à la prévention et à la sensibilisation des publics concernés.

Garantir l’autonomie stratégique numérique de l’Union européenne

Au sein de l’Union européenne (UE), la France défend une vision ambitieuse et le concept « d’autonomie stratégique numérique de l’UE ». Cette vision s’appuie sur trois piliers :

Un pilier opérationnel et capacitaire : la directive NIS (Network and Information Security) de juillet 2016 est une avancée importante pour le renforcement de la cybersécurité de chaque Etat membre. La France soutient également la proposition de la Commission de renforcer l’ENISA, destinée à devenir une véritable Agence européenne pour la cybersécurité et renforcer la coopération opérationnelle entre les Etats membres.

Un pilier industriel : L’ambitieux partenariat public-privé contractuel sur la cybersécurité lancé par la Commission en juillet 2016 devra permettre de favoriser la R&D en matière de cybersécurité à l’échelle européenne. Au-delà, l’autonomie stratégique de l’UE passera aussi par sa capacité à se placer en pointe des prochaines révolutions technologiques dans le domaine du numérique : c’est le sens de l’appel du Président de la République à la création d’un « DARPA » à l’européenne, c’est-à-dire une agence de financement de l’innovation de rupture.

Un pilier normatif : au plan politique comme au plan technique, la France doit veiller à ce que l’UE se dote de normes en matière cyber qui soient compatibles avec un haut niveau d’exigence et de sécurité. C’est notamment le cas en matière de certification des produits de sécurité informatiques ou de localisation des données sensibles.

Assurer la stabilité stratégique et la sécurité internationale dans le cyberespace.

Le renforcement de la stabilité stratégique et de la sécurité internationale dans le cyberespace est l’un des objectifs prioritaires de la France. Elle joue ainsi un rôle actif dans la promotion d’un cyberespace sûr, stable et ouvert. Le Ministère de l’Europe et des Affaires étrangères coordonne les travaux de la France en matière de « cyberdiplomatie ».

La France est particulièrement active au sein de l’ONU, où sont discutées des règles de comportement responsable dans le cyberespace. Elle a notamment participé aux cinq derniers groupes d’experts gouvernementaux (GGE) de l’ONU sur la cybersécurité dont les travaux ont permis d’ancrer le cyberespace dans le système international issu de la Charte des Nations Unies et d’orienter les Etats dans une dynamique de prévention, de coopération et de non-prolifération dans le cyberespace (reconnaissance, en 2013, de l’applicabilité du droit international, et notamment de la Charte des Nations Unies, au cyberespace, consolidation, en 2015, d’un socle d’engagements volontaires de bonne conduite (« normes de comportement ») pour les Etats dans le cyberespace.

La France est également engagée dans d’autres enceintes internationales où sont abordées les questions de cybersécurité, notamment:

Au sein de l’Alliance Atlantique, la France a été à l’initiative dans l’adoption par les 28 Nations d’un Engagement pour la cyberdéfense (« Cyberdefence Pledge ») lors du Sommet de Varsovie en juin 2016. La reconnaissance, lors de ce sommet, du cyberespace comme un domaine d’opérations, engage désormais l’OTAN à s’y défendre comme elle le fait dans les domaines terrestre, aérien et maritime.

Au G7, où le groupe Ise-Shima créé en 2016 et dédié aux questions cyber a permis d’aboutir, au printemps 2017, à l’adoption par les Ministres des affaires étrangères du G7 d’une déclaration ambitieuse concernant les normes de comportement responsable des Etats dans le cyberespace;

A l’OSCE, qui s’est imposée comme une enceinte régionale de référence pour la définition et la mise en œuvre des mesures de confiance appliquées au cyberespace avec l’adoption de deux trains de mesures de confiance en 2013 et 2016.

Enfin, la France entend aujourd’hui mener une réflexion, avec ses partenaires étatiques mais aussi du secteur privé et de la société civile, sur le rôle et les responsabilités spécifique des acteurs privés dans le renforcement de la stabilité et de la sécurité internationale du cyberespace. Le Ministre de l’Europe et des Affaires étrangères a ainsi présidé un évènement

Le piratage d’Equifax dû à une faille informatique non corrigée

lemonde|03.10.2017|PIXELS

L’agence américaine d’analyse de crédit Equifax n’a pas corrigé une faille informatique, connue dès le mois de mars, qui a ensuite été utilisée par des pirates pour accéder aux données personnelles de quelque 145,5 millions d’Américains , a reconnu lundi 2 octobre l’ex-patron de l’entreprise.

Equifax a effectivement revu à la hausse le nombre de clients touchés aux Etats-Unis par ce piratage de grande envergure. « L’enquête, qui est terminée, a déterminé qu’environ 2,5 millions de clients américains supplémentaires ont été potentiellement touchés, soit un total de 145,5 millions » de personnes, a annoncé l’entreprise dans un communiqué lundi.

En revanche, le nombre de clients canadiens affectés a été revu nettement à la baisse, à 8 000 contre 100 000 annoncés initialement le 7 septembre lors de la révélation par Equifax de ce gigantesque piratage de ses bases de données contenant les informations confidentielles de ses clients. L’analyse du nombre de clients britanniques touchés est toujours en cours, est-il précisé. « Je veux à nouveau présenter mes excuses à tous les clients concernés », a déclaré le patron par intérim d’Equifax, Paulino do Rego Barros, cité dans le communiqué.

Une faille invisible pour les systèmes internes

Un peu plus tôt, l’ex-PDG d’Equifax Richard Smith, qui a démissionné la semaine dernière, avait fait savoir que l’entreprise n’avait pas su corriger une faille informatique pourtant connue, qui a été utilisée ensuite par les pirates.

La société a diffusé une note interne le 9 mars pour prévenir d’une faille détectée la veille par les autorités américaines et pour demander aux équipes techniques de la corriger, a précisé Richard Smith, présentant le contenu de son intervention prévue mardi lors de son audition au Congrès. Les règles en vigueur dans l’entreprise exigent que ce type de problème soit corrigé sous quarante-huit heures, mais les systèmes internes n’ayant pas détecté de faille, elle n’a donc « pas été corrigée », a-t-il ajouté, sans plus d’explications.

M. Smith a aussi déclaré avoir été informé du piratage le 31 juillet mais ne pas avoir été au courant « de l’ampleur de l’attaque ». Il affirme avoir prévenu tous les membres du conseil d’administration les 24 et 25 août.

« En tant que PDG, j’étais, au final, responsable de ce qui est arrivé sous ma direction. Equifax avait la confiance des Américains pour protéger leurs données personnelles et nous avons failli. »

La vente d’actions du groupe dans le viseur des enquêteurs.

Equifax, l’une des plus importantes agences d’évaluation de crédit américaines dont le rôle est de collecter et d’analyser les données personnelles de consommateurs sollicitant un crédit, a annoncé le 7 septembre que des pirates informatiques avaient obtenu les noms, numéros de sécurité sociale, dates de naissance et, dans certains cas, numéros de permis de conduire de ses clients, soit autant d’informations pouvant servir à des usurpations d’identité. Selon le groupe, les pirates ont pu accéder aux bases de données entre le 13 mai et le 30 juillet.

Depuis la révélation du piratage, une série d’enquêtes et de plaintes ont été lancées. Outre le piratage lui-même, les enquêteurs s’interrogent aussi sur la vente d’actions du groupe par certains cadres dirigeants dans les jours ayant suivi la découverte de l’attaque à la fin de juillet.

Une cyberattaque massive pourrait coûter plus de 50 milliards de dollars

LE FIGARO.fr | 17.07.2017 | Par Danièle Guinot

Une cyberattaque mondiale majeure pourrait provoquer jusqu'à 53 milliards de dollars de pertes économiques, selon une étude du Lloyd's. Soit autant qu'une catastrophe naturelle comme l'ouragan Sandy en 2012.

Depuis le printemps, les cyberattaques touchant simultanément plusieurs milliers d'ordinateurs à travers le monde se multiplient. Après l'attaque en mai du logiciel de racket WannaCry qui a contaminé plus de 200 000 ordinateurs dans 150 pays, en juin, c'est le logciel Petya, qui a touché plusieurs dizaines de grandes entreprises. Les dégâts se chiffrent déjà en centaines de millions d'euros.

D'autres attaques de ce genre vont certainement se produire à nouveau. Et elles pourraient coûter très cher. Une cyberattaque mondiale à grande échelle pourrait provoquer jusqu'à 53 milliards de dollars (46 milliards d'euros) de pertes économiques, selon une étude publiée lundi par le Lloyd's, le marché d'assurance spécialisé, et le cabinet Cyence, Soit l'équivalent d'une catastrophe naturelle comme l'ouragan Sandy en 2012, deuxième cyclone tropical le plus coûteux de l'histoire, a engendré des pertes économiques comprises entre 50 et 70 milliards de dollars.

Le piratage d'un fournisseur de services de cloud entraînant une interruption des services fournis aux clients coûterait entre 4,6 milliards et 53 milliards de dollars.

Pour mesurer l'impact économique de ce type d'attaques, la société californienne Cyence, leader de la modélisation des analyses du cyber-risque, a retenu deux scenarii de cyberattaques. Le premier scenario envisage le piratage d'un fournisseur de services de cloud (informatique dématérialisée), entraînant une interruption des services fournis aux clients. Dans ce cas, les pertes économiques moyennes s'échelonneraient entre 4,6 milliards pour un événement important et 53 milliards de dollars pour un événement majeur. « Il s'agit là d'une moyenne. Du fait de la difficulté à quantifier précisément les pertes informatiques, ce chiffre pourrait atteindre 121 milliards de dollars ou se limiter à 15 milliards », précisent toutefois le Lloyd's et Cyence.

Les entreprises peu couvertes contre le cyber-risque

Dans un deuxième scénario qui prend cette fois pour hypothèse des attaques ciblant le système d'exploitation d'ordinateurs utilisés par un grand nombre d'entreprises dans le monde, les pertes s'échelonneraient entre 9,7 milliards de dollars pour un événement important et 28,7 milliards de dollars pour événement majeur. « Tout comme certaines des pires catastrophes naturelles, les incidents cyber sont susceptibles d'avoir de graves répercussions sur les entreprises et les économies », s'alarme Inga Beale, patron du Lloyd's.

D'autant qu'en dépit de l'essor de la demande en cyberassurance, les montants couverts restent encore limités, le déficit d'assurance pouvant atteindre jusqu'à 45 milliards de dollars dans le premier scénario et 26 milliards dans le deuxième, détaille l'étude. Or, «on estime qu'en 2016, les cyberattaques ont coûté quelque 450 milliards de dollars aux entreprises, à l'échelle mondiale», détaille l'étude. En France, en 2016, le chiffre d'affaires des cyberassurances était évalué à seulement 50 millions de dollars par la Fédération française de l'assurance (FFA). Un montant sans commune mesure avec les 3 milliards de dollars générés aux États-Unis !

Ransomware : nouvelle attaque informatique d’ampleur visant les entreprises en Europe

ZDNet.fr | 27.06.2017 | Par Louis Adam

Sécurité : Une campagne de ransomware importante est en cours ce mardi dans plusieurs entreprises européennes, particulièrement en Ukraine. Le géant du fret Maersk ou encore Saint Gobain indiquent être perturbés par l’attaque, qui semble proche de l’épidémie WannaCry.

Mise à jour à 22h30 :

Kaspersky est revenu sur ses précédentes analyses, qui tendaient à confirmer que la charge utile était constituée d’un clone de Petya. Mais que celui ci est un nouveau ransomware jusqu’alors inconnu, que la société russe de sécurité a choisi de nommer NotPetya. (Ou Petwrap. La nomenclature est encore particulièrement mouvante.)

Les capacités de ce ransomware sont encore floues, mais celles ci pourraient aller au-delà du simple chiffrement des fichiers et disposer au passage de fonctions de vol d’identifiants, comme le rapporte The Register.

Petya, or NotPetya? That is the question.

La société de cybersécurité confirme également que l’attaque est complexe et se base sur plusieurs vecteurs d’attaque. Kaspersky confirme ainsi l’utilisation d’EternalBlue, la faille de la NSA rendue publique par le groupe des shadow brokers, par NotPetya, qui l’utilise pour se propager au sein des réseaux locaux via le protocole SMB.

Plusieurs chercheurs, dont l’équipe Talos de chez Cisco, confirment que le malware a également recours à l’API WMI pour se déplacer au sein des réseaux, ainsi qu’un autre vecteur exploitant probablement PsExec, un utilitaire Windows permettant d’exécuter des lignes de commande sur une machine distante.

Il est inutile de tenter de négocier avec les opérateurs du malware en les contactant par l’adresse mail affichée par celui-ci. La société Posteo, qui fournissait l’adresse, a communiqué à 18h30 pour expliquer que le compte lié à cette adresse mail avait été fermé dès midi et que les titulaires n’y avaient donc plus accès. Compte tenu du fait que ce ransomware nécessite d’envoyer un mail à cette adresse afin d’obtenir la clef de déchiffrement après avoir payé la rançon, cela pourrait signifier qu’il n’est maintenant plus possible de déchiffrer les données.

En France, le parquet de Paris a annoncé avoir ouvert une enquête, suite aux infections subies par Auchan, la SNCF et Saint Gobain. L’enquête sera menée par l’OCLCTIC. En parallèle, Europol a également annoncé avoir ouvert une enquête sur l’attaque. Le secrétaire d’état au numérique Mounir Mahjoubi a évoqué une attaque « sans précédent », tout en rappelant qu’il était encore « trop tôt » pour en tirer des conclusions.

Mise à jour à 18h25 :

le Cert-FR a publié une alerte concernant cette campagne de ransomware. Le vecteur utilisé reste inconnu à cette heure, mais le Cert confirme que le ransomware Petya est bien celui utilisé. L'organisme recommande l'installation des mises à jour de sécurité Windows, notamment le correctif MS17-010 ainsi que de limiter l'exposition de SMB. En cas de machine infectée, le Cert recommande de déconnecter immédiatement la machine du réseau afin de limiter la propagation du malware, et de sauvegarder les fichiers les plus importants sur des supports déconnectés du réseau.

Article initial

À peine sorti de WannaCry, les administrateurs systèmes ont encore du souci à se faire. Une attaque informatique massive s’est déclarée en Europe au début de l’après-midi, touchant dans un premier temps l’Ukraine avant de se répandre à plusieurs pays européens dont la France.

La société Kaspersky informe ainsi d’attaques ayant été répertoriées en France, en Russie, en Ukraine et en Espagne. L’ampleur exacte de l’attaque reste inconnue, mais la vitesse de propagation du malwares laisse penser à une méthode de propagation similaire à celle de WannaCry. Il s'agit bien d'un ransomware qui exige 300 dollars pour libérer les fichiers du PC infecté.

La société de fret maritime Maersk a ainsi confirmé sur Twitter que nombre de ses systèmes internes étaient perturbés par une attaque informatique. En France, Saint Gobain indique avoir isolé son SI pour éviter le pire. Son site Web est inaccessible. «Saint-Gobain a fait l'objet d'une cyberattaque. Par mesure de sécurité, afin de protéger nos données nous avons isolé nos systèmes informatiques. C'est en cours de résolution», a déclaré une porte-parole du groupe français de matériaux à l'AFP, sans être en mesure de donner davantage d'information dans l'immédiat.

Les passagers du métro de Kiev ne pouvaient pas payer par carte bancaire, les panneaux d'affichage de l'aéroport de Kiev ne fonctionnaient plus et des banques ukrainiennes devaient mettre en pause certains des services proposés à leurs clients.

En parallèle, la société pétrolière russe Rosneft a également été touchée par l’attaque, qui s’est propagée à plusieurs entreprises ukrainiennes et espagnoles comme le rapporte Motherboard. Outre des entreprises, le premier ministre ukrainien a lui aussi été personnellement touché par l’attaque, qu’il a qualifiée de « sans précédent. »

Un sérieux goût de réchauffé

Il est pour l’instant encore un peu tôt pour tirer des conclusions définitives sur cette nouvelle campagne de malwares, mais les premières analyses d’experts montrent que celle-ci présente de troublantes similitudes avec le cas WannaCry. La vitesse de propagation de la menace, qui s’est soudainement répandu à partir du début d’après-midi, laisse penser que celui-ci n’est pas uniquement diffusé par un phishing traditionnel, mais bien par un ver, qui exploiterait donc une faille informatique au sein de Windows. Plusieurs témoignages d’employés de sociétés affectés confirment que des machines fonctionnant sous Windows 8 ont été infectées.

La charge utile n’est en revanche pas WannaCrypt, mais s’apparente plutôt à une version modifiée du ransomware Petya, un malwares qui avait fait des siennes en début d’année 2016. Celui-ci infecte la machine, puis simule une vérification du disque dur Windows afin de pouvoir chiffrer complètement les données de la cible ainsi que le MBR, la partition du disque utilisée pour initier le lancement du système d’exploitation. De fait, la machine est rendue complètement inutilisable : l’utilisateur ne peut pas accéder aux fichiers ni à son système d’exploitation.

Le ransomware demande « 300 dollars en bitcoin » afin de déchiffrer les données de l’utilisateur, qui doivent être envoyés à une adresse bitcoin précisée par le ransomware. Celle-ci, apparemment la même pour de nombreux cas, confirme que l’attaque aurait débuté en début d’après-midi et une dizaine de paiements ont déjà été enregistrés en direction de l’adresse.

Pour l’instant, de nombreux éléments inconnus restent à éclaircir sur cette nouvelle campagne. On s’interroge ainsi sur le mode de propagation de ce nouveau malwares : Avira et Symantec estiment que celui-ci utilise ETERNALBLUE, la faille utilisée par la campagne Wannacry, mais d’autres vecteurs de propagation sont évoqués, tels que l’exploitation d’une faille au sein de WMIC, une API Windows utilisée pour le contrôle à distance de certains aspects de l’OS.

Pour l’instant, ces différentes théories restent à confirmer et doivent donc être prises avec précaution. L’ampleur exacte de l’attaque reste également inconnue, mais les nombreux témoignages sur les réseaux sociaux montrent que celle-ci n’est pas négligeable et touche de nombreuses entreprises appartenant à différents secteurs.

Intrusion, Hacking et Pare-feu. Vade Secure bloque 300 000 mails véhiculant le trojan Trickbot

LE MONDE INFORMATIQUE | 16.06.2017 | Par Véronique Arène

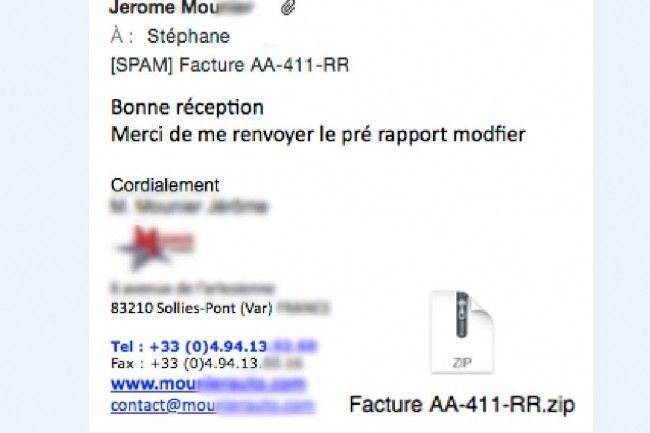

Spécialisé dans les solutions de protection d'emails, l'éditeur Vade Secure a alerté sur la propagation massive de Trickbot, un trojan bancaire cousin de Dridex dans des centaines de milliers de boîtes mails d'entreprises françaises.

Une nouvelle vague d’attaque d’emails véhiculant un trojan bancaire s’est répandue comme une trainée de poudre. C’est l’éditeur Vade Secure, spécialisé dans la sécurité des emails qui a lancé l'alerte vendredi dernier en révélant la propagation de Trickbot (un cousin de Dridex) un ransomware polymorphique dans des centaines de milliers de boîtes de réception de ses clients. Les vagues détectées ont été très volumineuses et sur de très courtes durées, environ 1h en moyenne. En seulement deux heures, Vade Secure a bloqué 300 000 emails sur les 400 000 messageries que sa solution protège. Elles appartiennent pour la quasi-totalité à des entreprises françaises.

Dans un communiqué, Régis Bénard, consultant technique chez Vade Secure a précisé : « A l’échelle de tous nos clients corporate, le volume est très important. Cette vague est diffusée par le botnet Necurs, bien connu depuis le malware Dridex et qui a une force de frappe extraordinaire. En termes de volumétrie, nous n’avions pas vu une telle vague depuis l’an dernier à la même époque, où le volume cumulé entre plusieurs vagues sur une journée avait pu atteindre plus d’1 million d’emails incluant le célèbre ransomware Locky ».

-Un malware polymorphique

Le spécialiste a également souligné que pour leur première vague d’attaque, les cybercriminels ont de plus usurpé une adresse légitime d’une personne localisée en France afin de passer à travers les outils de détection basés sur des signatures. L’email inclut ensuite plus classiquement une pièce jointe zip, incluant un fichier PDF avec un XLMS embarqué qui télécharge le trojan bancaire trickbot en charge utile. « Le trojan intègre des fonctionnalités que nous observons régulièrement désormais c’est à dire qu’il est polymorphique et donc capable de réaliser plusieurs actions sur demande », signale également Régis Bénard. « A titre d’exemple, il se met en veille s'il détecte la mise en route d'une analyse », a t-il ajouté.

Microsoft a informé ses clients de cette attaque le 14 juin via son fil Twitter.

Il détourne 195 000 euros en piratant des box SFR

LE MONDE BLOG SOSCONSO | 16.06.2017 | Par Rafaele Rivais

Le 19 janvier 2013, un client de SFR dépose plainte pour l’utilisation à son insu de sa box : 60 euros ont été dépensés pour acheter des crédits auprès de la société de jeux en ligne Dream Century. Le 22 février 2013, le responsable du pôle investigations de SFR dépose lui aussi une plainte, mais pour escroquerie.

La société SFR a en effet constaté que depuis 2011, d’importants débits viennent grever les factures de certains clients. Ces débits servent à acheter de la monnaie virtuelle permettant de jouer en ligne sur, notamment, les sites de Dream Century ou Ludofactory. Les connexions aux sites de jeux en ligne se font exclusivement en Wifi, par le biais d’une cinquantaine de box SFR, dont les titulaires demeurent tous à Rennes (Ille-et-Vilaine).

L’enquête de la police permet de comprendre qu’un pirate s’est connecté par le Wifi à ces quelque cinquante box SFR présentant un faible niveau de sécurité, après avoir déchiffré la clé WEP censée les protéger. Il utilise leurs adresses IP pour se connecter aux sites de jeu.

A partir des éléments techniques que leur transmet SFR, Ludofactory et Dream Century relèvent les noms et les coordonnées des joueurs rennais dont les achats et les gains sont anormalement élevés. Il communique les identités de Christophe B. et de Julie H. qui vivent maritalement à Rennes.

50 box piratées

Christophe B. , sans emploi, est titulaire du RSA. Il a travaillé comme manager chez Quick à Rennes et comme directeur adjoint dans un hôtel Campanile, mais il a été licencié pour faute liée à ses absences. Julie H., plus jeune que son compagnon de neuf ans, est titulaire du RSA.

L’analyse des comptes bancaires du couple montre sur ceux de Julie H. des mouvements anormaux, compte tenu de ses revenus : elle a encaissé 47 000 euros de chèques et de virements provenant de Dream Century, Madwin, Cadovillage, Ludofactory et Pactole, entre octobre 2010 et mars 2013, sur trois comptes ouverts au Crédit mutuel et à la Banque postale.

A la demande des enquêteurs, SFR fournit une liste des transactions frauduleuses effectuées à partir des box piratées. Une comparaison est effectuée entre cette liste et le fichier des adresses IP utilisées pour accéder aux comptes Dream Century de Christophe B. et Julie H. Elle permet de confondre ces deux personnes.

1500 comptes débités

Le 14 mai 2013, alors que le préjudice subi par SFR s’élève à 194 000 euros, le couple est interpellé à son domicile et placé en garde à vue.

Christophe B., qui admet être « accro » aux jeux en ligne, reconnaît être l’auteur du piratage des box puis des transactions frauduleuses. Pour capter les connexions Wifi émises par les box SFR, il circulait en voiture dans les rues de Rennes, muni de son ordinateur portable. Il décryptait la clé WEP grâce au logiciel de piratage informatique Backtrack téléchargé sur Internet

.Il récupérait ensuite des identifiants et des mots de passe de clients SFR sur des forums, notamment ceux de Facebook. Il les utilisait à l’insu de leurs titulaires sur des sites de jeux en ligne, pour acheter des crédits lui permettant de jouer. Le montant était débité sur les comptes-clients de ces abonnés SFR, au nombre de 1500 environ.

Christophe B. admet avoir effectué de très nombreuses transactions sans avoir conscience du nombre et des montants exacts. Il indique avoir dépensé la quasi-totalité des sommes gagnées dans des voyages, notamment au Mexique, aux Maldives et au Cap Vert, où Julie H. l’a accompagné.

Condamnation pour escroquerie

L’examen de son matériel informatique saisi lors d’une perquisition permet de confirmer ses dires. Julie H. reconnaît avoir encaissé les gains de Christophe B. et avoir bénéficié du train de vie important qu’il menait. Elle assure qu’elle s’est abstenue de lui poser des questions, préférant se « voiler la face ».

A l’issue des investigations, ils sont poursuivis respectivement pour escroquerie et recel de bien obtenu à l’aide de l’escroquerie. Reconnus coupables de ces faits le 21 novembre 2013, par le tribunal correctionnel de Rennes, Christophe B. est condamné à 12 mois de prison avec sursis et Julie H. à 4 mois de prison avec sursis. Ils sont condamnés à rembourser les 194 000 euros à SFR, qui s’est portée partie civile – après avoir indemnisé tous les clients victimes de l’utilisation frauduleuse de leurs logins et mots de passe.

Ils font appel. Les déclarations de culpabilité et les sanctions pénales sont confirmées par la cour d’appel de Rennes, le 27 avril. Mais la condamnation civile de Julie H. est limitée au remboursement des 47 000 euros parvenus sur ses comptes. Celle de son ex-compagnon est confirmée, mais son avocat indique qu’il serait parti à l’étranger…

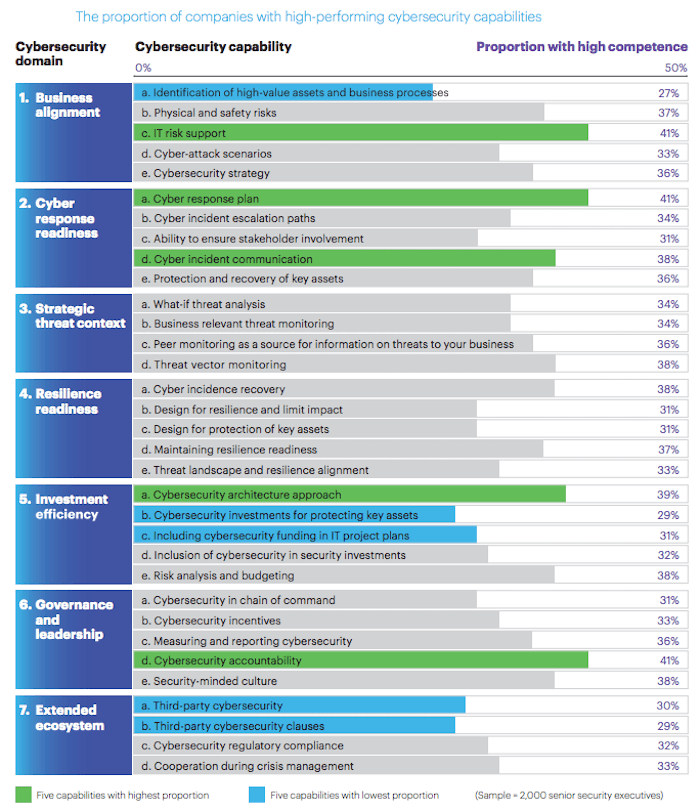

73% des grandes entreprises seraient incapables d’identifier et de protéger leurs actifs

IT SOCIAL | 09.06.2017 | Par Yves Grandmontagne

Le dernier index Sécurité d’Accenture est pour le moins alarmant, la majorité des grandes entreprises peinent à identifier et à protéger leurs actifs clés contre les cyberattaques.

Réalisé en partenariat avec Oxford Economics auprès de 2.000 professionnels de la sécurité, l’index Sécurité d’Accenture fournit une référence de la cybersécurité dans les grandes entreprises. Mais le résultat est loin d’une réalité, celle de l’augmentation rapide de la fréquence et de la gravité des cyberattaques.

C’est ainsi, que l’on apprend que :

• 34% seulement des entreprises sont en mesure de surveiller les menaces pesant sur les composantes clés de leur activité.

• 73% sont incapables d’identifier et de protéger de façon satisfaisante leurs actifs et leurs processus essentiels.

Les deux chiffres se complètent et se confirment, l’amélioration et la modernisation des stratégies et des outils de sécurité dans les entreprises ne serait pas à la hauteur des attaques dont elles sont la cible !

• On apprend également que 52% des attaques ne sont pas détectées par les équipes de sécurité de l’entreprise, mais par les employés !

L’inquiétante faiblesse dans la performance sécuritaire des entreprises

L’index Sécurité d’Accenture repose sur 33 fonctions particulières de cybersécurité. Si les résultats varient d’un pays à l’autre, on peut estimer que quasi toutes les entreprises sont dans le rouge, avec au plan mondial une entreprise moyenne dont la performance n’est élevée que dans 11 des 33 fonctions de cybersécurité analysée.

Les entreprises françaises figurent cependant en tête, avec leurs homologues britanniques, avec une moyenne en haute performance dans 44% des capacités, soit 15 fonctions sur 33. Elles occupent la tête, mais avec un résultat plutôt décevant !

6 recommandations d’Accenture

Accenture donne 6 recommandations qui peuvent aider à concentrer les efforts d'amélioration des entreprises qui ont utilisé l'indice de sécurité pour évaluer leurs forces et leurs faiblesses :

1- Définir le succès de la cybersécurité dans l'organisation

Améliorer l'alignement de la stratégie de cybersécurité de l'entreprise avec ses impératifs commerciaux, et améliorer les capacités de détection et pour repousser les attaques les plus avancées.

2- Assurer des pressure-tests de sécurité

Engager les hackers externes pour réaliser les simulations d'attaque afin d’établir une évaluation réaliste des capacités internes. Par les pressure-tests, les dirigeants comprennent rapidement si l’entreprise peut vraiment résister à une attaque ciblée.

3- Protéger de l'intérieur

Prioriser la protection des actifs clés et se concentrer sur les intrusions internes qui ont le plus grand impact potentiel. Au lieu d'essayer d'anticiper une variété de possibilités de violations externes, les entreprises peuvent se concentrer sur un nombre restreint d'incursions internes critiques.

4- Continuer d'innover

Investir dans l'état de l'art des programmes qui permettent à l'entreprise de dépasser ses adversaires, au lieu de dépenser plus sur les programmes existants.

5- Travailler la sécurité pour tout le monde

Donner la priorité à la formation pour tous les employés. Ils jouent un rôle essentiel dans la détection et la prévention des violations. Ils représentent la première ligne de défense d'une entreprise.

6- L’exemple doit venir d’en haut

Le RSSI doit engager la direction générale et faire valoir que la cybersécurité est une priorité essentielle dans la protection de la valeur de l'entreprise.

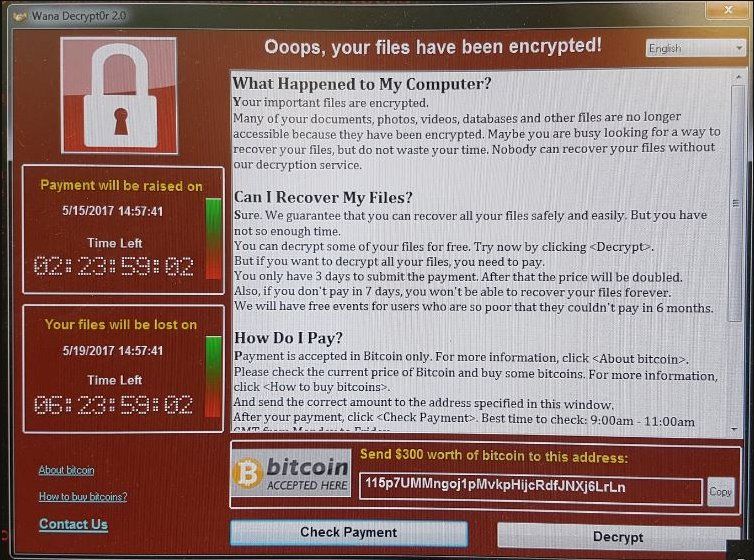

Cyberattaque mondiale : comment vous protéger contre les logiciels de racket numérique

.lci|13.05.2017|Matthieu Delacharlery

RACKET NUMÉRIQUE - Alors qu'une attaque informatique "sans précédent" a touché vendredi de nombreuses entreprises et institutions, on vous explique comment vous en prémunir pour ne pas avoir à verser d’argent à des hackers.

13 mai 2017 19:58 - Matthieu Delacharlery

Des dizaines de milliers d’ordinateurs, dans au moins 99 pays, ont été infectés vendredi 12 mai par un logiciel malveillant nommé WanaCry. Des entreprises et des institutions publiques, dont des hôpitaux au Royaume-Uni, l’opérateur télécoms Telefonica en Espagne, ou bien encore Renault en France. A l'origine de cette vague de cyberattaques, un programme informatique de type "rançonciel" (ransomware, ou logiciel de racket numérique) qui rend son contenu inaccessible à son propriétaire, afin de lui réclamer une rançon de 300 dollars (environ 274 euros) à payer en bitcoins, pour le dévérouiller.

CCette méthode d’extorsion est aujourd'hui très prisée par les hackers. Et pour cause : ce type d'attaque est relativement facile à faire et peut rapporter gros, tout en garantissant aux pirates une relative impunité, malheureusement. En 2016, pas moins de 638 millions d’attaques de ce type ont été recensées dans le monde, contre moins de 4 millions l’année précédente,

1- Votre ordinateur doit toujours être mis à jour.

Aussi bien le système d’exploitation que l’antivirus et le navigateur web. C'est le b.a-ba de la protection informatique. Dans le cas de ce ransomware, les hackers ont exploité une faille de sécurité de Windows, qui avait été corrigée en mars par le biais d’une mise à jour de Microsoft. L'entreprise américaine a d'ailleurs publié un communiqué sur son site, reprenant les différents patchs de sécurité pour éviter d'être infecté.

2- Effectuez une sauvegarde de vos données.

Le "backup", pour faire simple, consiste à enregistrer l'état de votre ordinateur à un moment précis, dans le but de faire une restauration du système en cas d’infection par un virus. Dans l’idéal, il faudrait le faire chaque semaine :

⇒ Sur un Mac, il suffit d'aller dans "Applications", puis d'utiliser l'application "Time Machine", avant de stocker les données sur un disque dur externe.

⇒ Sur un PC, il faut se rendre dans le menu "Démarrer", de cliquer sur "Panneau de configuration", et ensuite sur "Système et maintenance". Enfin, appuyez sur "Sauvegarder et restaurer".

Les experts en sécurité informatique recommande de faire deux backups en parallèle : un en ligne sur le cloud, via Google Drive, par exemple (vous pouvez stocker gratuitement jusqu’à 15 Go), et un autre sur un support physique, comme un disque dur externe. Windows réalise automatiquement des points de restauration. Cependant, il est conseillé d’utiliser un logiciel dédié. Le site spécialisé Tomsguide.fr propose une liste des "meilleurs logiciels gratuits" pour cela.3- Installez un logiciel antivirus et un pare-feu.

Même si aucun antivirus n'est infaillible, ils demeurent indispensables pour se protéger des multiples dangers qui circulent sur le Web. A partir du moment où un ordinateur est connecté à Internet, il est potentiellement vulnérable aux attaques informatiques. Il existe des programmes antivirus gratuits très performants et robustes, facilement téléchargeables sur internet.

Le site spécialisé CNET France a dressé une liste des "meilleurs antivirus" disponibles. Si les anti-virus sont nécessaires, ils ne sont plus suffisants, hélas. Pour augmenter les couches de protection, il est donc plus que conseillé d'utiliser un pare-feu (Cisco, Sophos, Uppersafe, et bien d'autres).

4- Soyez prudent quand vous ouvrez une pièce jointe.

Les cybercriminels utilisent souvent de faux emails, prenant le nom de banques ou d’organismes, vous demandant de cliquer sur un lien. On appelle cela du "phishing". De plus en plus de cas d'infections interviennent aujourd’hui via une publication partagée sur les réseaux sociaux, restez donc particulièrement vigilants. Et si pendant longtemps ces attaques ont été l'apanage des PC, ce n'est plus le cas désormais.

En effet, l'an dernier, des experts en sécurité informatique de la société américaine Palo Alto Networks ont mis en garde contre un autre ransomware, qui avait réussi à pénétrer le système d’exploitation réputé inviolable d’Apple, attaquant des ordinateurs Mac. Les rançonciels visant les mobiles sont aussi en nette progression, notamment sur Android. Jusqu'à présent, seuls les iPhone semblent épargnés. Mais sans doute plus pour très longtemps.5- Si vous avez cliqué sur un lien qui vous paraît louche…

Coupez immédiatement la connexion à Internet, et lancez votre antivirus ! En cas de doute, effectuez une restauration du système. Surtout, ne branchez aucun appareil (smartphone, clé usb, etc.). L’Agence national de la sécurité des systèmes d’information (Anssi) a mis en ligne un document pour savoir que faire en cas d'infection par un ransomware. Evidemment, ne payez jamais une rançon. La plupart du temps, la clé qui permet de décrypter vos données n'est jamais envoyée en échange du paiement. Rendez-vous plutôt sur le site nomoreransom.org, il propose aux victimes des clés de décryptage pour libérer leurs fichiers, pour vous éviter de verser la rançon.

Une cyberattaque massive bloque des ordinateurs dans des dizaines de pays

LE MONDE | 13.05.2017 | Par Nathalie Guibert, Damien Leloup et Philippe Bernard

Royaume-Uni, Russie, Espagne, Portugal, France, Mexique… Vendredi 12 mai, des dizaines de milliers d’ordinateurs, dans au moins 99 pays, ont été infectés par un logiciel malveillant bloquant leur utilisation, dans ce qui semble être l’une des plus importantes campagnes de diffusion d’un logiciel de ce type depuis des années.

Outre-Manche, c’est le système de santé qui a été largement perturbé par ce virus informatique. Examens médicaux annulés ou perturbés, communications téléphoniques affectées, accès aux données bloqués… le Service national de santé (NHS) britannique, qui englobe médecins de ville, hôpitaux et ambulances, a été largement déstabilisé vendredi après-midi par ce logiciel qui prend en otage les usagers des ordinateurs en bloquant l’accès à leurs fichiers.

« Oups, vos fichiers ont été encodés », signale l’écran parasite, qui exige le paiement de 300 dollars (275 euros) sous peine d’effacement des contenus. Selon le NHS, qui a ouvert une enquête, l’attaquant a utilisé WannaCry, un virus de type « ransomware » (« rançongiciel ») qui se diffuse par le biais des courriels mais qui n’aurait pas pu accéder aux données personnelles des patients.

L’attaque aurait été renforcée par l’utilisation d’Eternal Blue, un outil de piratage mis au point par les services de renseignement américains et qui aurait été volé à l’Agence nationale de sécurité (NSA), affirme le quotidien britannique Financial Times. Il facilite la dissémination du virus à travers les systèmes de partage de fichiers couramment utilisés par les entreprises et les administrations.

NHS Digital, la structure qui centralise les usages médicaux de l’informatique par le système public de santé britannique, assure que le NHS n’était pas spécifiquement ciblé. Le centre national britannique de cybersécurité, une branche du Government Communications Headquarters, l’équivalent britannique de la NSA, a été mis en alerte.

-Le ministère russe de l’intérieur affecté

Le NHS n’a pas été la seule cible touchée par les pirates. La première ministre britannique, Theresa May, a déclaré dans la soirée que la cyberattaque contre le service public de santé était « une attaque internationale » touchant « plusieurs pays et organisations ».

Ainsi, Telefonica, le géant espagnol des télécommunications, et plusieurs autres entreprises du pays ont été victimes d’un virus similaire. « L’attaque a touché ponctuellement des équipements informatiques de travailleurs de différentes entreprises » et « n’affecte donc pas la prestation de services, ni l’exploitation des réseaux, ni l’usager de ces services », a assuré le ministère de l’énergie.

Le Centre cryptologique national espagnol – la division des services de renseignement chargée de la sécurité des technologies de l’information – a évoqué une « attaque massive de ransomware » qui « touche les systèmes Windows en cryptant tous leurs fichiers et ceux des réseaux en partage ». Des opérateurs téléphoniques portugais et l’entreprise américaine de livraison FedEx ont également été touchés, de même que le ministère de l’intérieur russe, qui a indiqué, vendredi soir, que ses ordinateurs avaient été la cible d’une « attaque virale ».

L’attaque, à ce stade, semble d’ampleur limitée en France, mais le secrétariat général pour la défense et la sécurité nationale estime qu’il n’y a aucune raison que le pays soit épargné. Pour les autorités, la nouveauté tient dans la très forte capacité de propagation du logiciel malveillant, en dépit des correctifs déjà apportés par Microsoft en mars.

Outre le constructeur automobile Renault, le ministère de l’éducation nationale a été touché. Le ministère de la défense n’a pas repéré de problème et a pris des mesures dans la nuit de vendredi à samedi pour mettre à jour ses passerelles en fonction du virus, notamment au sein du service de santé des armées. L’Agence nationale de sécurité des systèmes d’information diffuse des messages de bonnes pratiques. Le rendez-vous de lundi matin sera un test, dans les entreprises et les administrations, quand les personnels reprendront le travail. Selon la police française, plus de 75 000 ordinateurs ont été infectés dans le monde et ce nombre « devrait très vraisemblablement s’alourdir dans les jours qui viennent ». Cela en fait déjà la plus importante diffusion d’un logiciel de ce type de l’histoire.

-Failles dites « zero day »

D’après les premières constatations des experts, ce logiciel malveillant tire parti d’une faille de sécurité informatique, dont l’existence a été révélée à la mi-avril par un mystérieux groupe se faisant appeler The Shadow Brokers. Celui-ci avait rendu publique une série d’outils de piratage présentés comme faisant partie de l’arsenal de la NSA. La faille en question a été depuis corrigée par Microsoft, mais les ordinateurs dont le système d’exploitation n’est pas à jour restent vulnérables.

Edward Snowden, le lanceur d’alerte qui avait révélé l’existence des programmes secrets de surveillance du Web de la NSA, a estimé que l’agence américaine avait une importante part de responsabilité dans la diffusion de ce virus. « S’ils avaient révélé l’existence de cette faille de sécurité lorsqu’ils l’ont découverte, (...) tout cela ne serait pas arrivé », écrit-il sur son compte Twitter.

La NSA, comme d’autres agences de renseignement dans le monde, conserve généralement pour son propre usage les failles de sécurité que ses experts découvrent, ce qui lui permet de mener des piratages offensifs. Une pratique dénoncée par de nombreux experts en sécurité informatique, qui estiment que ces failles dites « zero day » – qui n’ont encore jamais été découvertes – doivent être corrigées dès leur découverte, car elles sont une source de danger pour tous les utilisateurs.

-Fragilités britanniques

Cette problématique est particulièrement cruciale pour les ordinateurs équipés de Windows XP – un système d’exploitation ancien, pour lequel Microsoft ne propose plus de mises à jour mais qui équipe encore de nombreux ordinateurs. Notamment au sein du NHS britannique, comme dans d’autres administrations.

Au Royaume-Uni, le choc est particulièrement ressenti parce que le NHS est une institution très populaire, une source de fierté et un sujet ultrasensible du débat politique, en particulier dans la campagne actuelle pour les élections législatives, prévues le 8 juin. Cette administration tentaculaire, soumise à l’austérité budgétaire, souffre de faiblesses, notamment au niveau de son gigantesque système informatique, déjà visé par des attaques.Dans un article publié le 10 mai par le prestigieux British Medical Journal, Krishna Chinthapalli, un neurologue exerçant dans un hôpital londonien, écrivait : « Nous devons nous préparer. D’autres hôpitaux vont presque certainement être paralysés par des “rançongiciels” cette année. » En 2016, quatre établissements hospitaliers anglais avaient déjà été paralysés plusieurs jours par un logiciel de ce type.

Selon ce médecin, les hôpitaux constituent des « cibles idéales » pour les maîtres chanteurs car ils détiennent des données uniques et sont « plus enclins » que d’autres institutions à payer pour récupérer rapidement leurs données. Krishna Chinthapalli rapporte qu’une attaque similaire a aussi visé un hôpital de Los Angeles l’an dernier. Une rançon de 3,4 millions de dollars avait été exigée. Selon des informations démenties par l’établissement, ce dernier a dû acquitter la somme de 17 000 dollars pour récupérer les données de ses patients.

-Des logiciels prisés des réseaux criminels

Les rançongiciels ont connu un développement exponentiel ces trois dernières années. Ils sont généralement conçus par des groupes criminels, et touchent le plus souvent les petites et moyennes entreprises, auxquelles ils extorquent des sommes variant entre quelques dizaines et quelques centaines d’euros par machine infectée – le paiement s’effectue en bitcoins, une monnaie virtuelle anonyme.

La plupart des victimes ne portent pas plainte. « Les entreprises pensent qu’en portant plainte elles terniront leur image et ne récupéreront pas nécessairement leurs données. Elles pensent aussi que payer la rançon coûtera moins cher que de payer une entreprise pour nettoyer leurs réseaux informatiques et installer des protections plus solides », regrettait, en 2016, dans un entretien au Monde, le commissaire François-Xavier Masson, chef de l’Office central de lutte contre la criminalité liée aux technologies de l’information et de la communication.

L’ampleur et la rapidité de diffusion de ce nouveau rançongiciel ont cependant accru l’inquiétude des services de sécurité. Pour l’instant, rien ne permet de lier ce logiciel malveillant à un acteur étatique, et l’hypothèse d’un acte criminel classique, mené par des personnes ayant exploité les failles dévoilées par The Shadow Brokers, est la piste la plus logique. Mais dans un contexte marqué par plusieurs piratages d’ampleur, dont la publication, à la veille du deuxième tour de la présidentielle française, de courriels piratés de la campagne d’Emmanuel Macron, les services de sécurité informatique des pays les plus touchés mènent l’enquête.

En France, des mesures de sécurité ont été prises, notamment pour protéger le réseau des hôpitaux militaires. Les services gouvernementaux restent prudents, car il faudra du temps pour analyser le logiciel et sa diffusion, pour savoir s’il visait des organisations spécifiques, comme l’affirme Mme May, ou si sa prolifération était opportuniste. Et il en faudra encore plus pour espérer retrouver ses concepteurs.

Une attaque informatique de portée mondiale crée la panique

LE MONDE | 12.05.2017 |

Les autorités américaines ont mis en garde vendredi 12 mai contre une vague de cyberattaques simultanées qui a touché des dizaines de pays dans le monde, recommandant de ne pas payer de rançon aux pirates informatiques. Ceux-ci ont apparemment exploité une faille dans les systèmes Windows, divulguée dans des documents piratés de l’agence de sécurité américaine NSA.

« Nous avons reçu de multiples rapports d’infection par un logiciel de rançon, a écrit le ministère américain de la sécurité intérieure dans un communiqué. Particuliers et organisations sont encouragés à ne pas payer la rançon car cela ne garantit pas que l’accès aux données sera restauré. »

Cette vague d’attaques informatiques de « portée mondiale » suscite l’inquiétude des experts en sécurité. Le virus en cause est un ransomware (« rançongiciel »), un programme qui bloque l’accès aux fichiers d’un ordinateur en vue d’obtenir une rançon.

« Nous avons relevé plus de 75 000 attaques dans 99 pays », a noté Jakub Kroustek, de la firme de sécurité informatique Avast, sur un blog. Forcepoint Security Labs, autre entreprise de sécurité informatique, évoque de son côté « une campagne majeure de diffusion d’emails infectés », avec quelque 5 millions d’emails envoyés chaque heure répandant le logiciel malveillant appelé WCry, WannaCry, WanaCrypt0r, WannaCrypt ou Wana Decrypt0r.